(Minghui.org) Hinweis: Diese Schulung ist für Praktizierende außerhalb Chinas gedacht. Die Praktizierenden in China können es als Referenz für allgemeine Grundlagen nehmen, doch einige Abschnitte sind vielleicht nicht anwendbar.

Inhalt

Allgemeine RichtlinienHäufige AngriffsvektorenWeChat, TikTok und ähnliche Apps vom Hauptgerät entfernenGeräte ausschalten und bei sensiblen Gesprächen beiseitelegenDirekte Online-AngriffePhishing-AngriffeE-Mail-Zugangsübersicht überwachenGeräte auf dem neuesten Stand haltenStandardbenutzer für die meisten AktivitätenNur vertrauenswürdige Anwendungen ausführenDaten mit Passwörtern, Verschlüsselung und Backups sichernAllgemeine technische DetailsDatensicherungDaten mit Verschlüsselung schützenEinen Passwort-Manager verwendenE-Mail-Client einrichtenWeitere MaßnahmenMobile GeräteMac OSNetzwerk-KonfigurationenWindowsNetzwerk-KonfigurationenSicherheitsfunktionen in Windows 11

Allgemeine Richtlinien

Häufige Angriffsvektoren

Dieses Schulungsmaterial soll dazu beitragen, das Verständnis für die Informationssicherheit zu verbessern und bewährte Verhaltensweisen zu vermitteln. Bitte nehmt euch Zeit, dieses Lehrmaterial zu studieren und zu verstehen, und setzt die genannten Verfahren so weit wie möglich um.

Wir beginnen mit einer kurzen Geschichte, die typischen Fehler im Umgang mit der Computersicherheit veranschaulicht. Es sollte offensichtlich sein, warum bestimmte Vorgehensweisen in Bezug auf die Sicherheit notwendig sind.

David gelang die Flucht aus China und er kam an einem Flughafen in den USA an. Da er einen Übungsplatz in seiner Stadt suchte, rief er John an und bat ihn um Hilfe.

John holte David vom Flughafen ab und David übernachtete einige Nächte bei John, bis er in eine Mietwohnung zog. In der Zwischenzeit unterhielten sich John und David über viele Dinge, unter anderem auch über die Verfolgung, der David in China ausgesetzt war und dass er vorhatte, sich in den USA niederzulassen. David verwendete das W-LAN in Johns Wohnung, um mit seinem Handy ins Internet zu gehen.

David speicherte John als Kontakt in seinem Handy und fügte weitere Informationen über ihn hinzu. Johns Telefonnummer und sein Vorname waren für den Übungsplatz aufgelistet. David speicherte auch Johns Nachnamen und chinesischen Namen. Da David John in Zukunft wieder besuchen wollte, fügte er Johns Adresse ebenfalls hinzu. Für den Antrag zur Aufenthaltsgenehmigung muss man Dokumente per E-Mail austauschen können, daher fügte David Johns E-Mail-Adresse zu seinen Kontaktinformationen hinzu. Er fing an, mit ihm per E-Mail zu kommunizieren.

John nahm David mit zu einem Ort, an dem sich die Praktizierenden zum Erfahrungsaustausch trafen, damit er weitere Praktizierende kennenlernen konnte. Daraufhin speicherte David weitere Kontakte.

Nach einiger Zeit bekam David eine sichere E-Mail-Adresse und diese wurde in den örtlichen E-Mail-Verteiler aufgenommen. Daraufhin bekam David die E-Mails von vielen Praktizierenden aus verschiedenen Projekten. David sah die Rollen der verschiedenen Praktizierenden und fügte diese Informationen fleißig den bereits gespeicherten Kontakten hinzu. Beispielsweise leitete John ab und zu den Erfahrungsaustausch in der Gruppe. Daher glaubte David, dass John ein Koordinator oder vielleicht sogar ein Koordinator des Falun Dafa Vereins sein müsse. Am Ende jeden Erfahrungsaustausch in der Gruppe sprach Helen über verschiedene Projekte. Daher glaubte David, dass Helen ein Mitglied des Falun Dafa Vereins sein müsse. In seinen Kontakten beschrieb David John als Koordinator des Falun Dafa Vereins und Helen als Mitglied des Falun Dafa Vereins.

Auf seinem sicheren E-Mail-Konto bekam John eine E-Mail, die ihn aufforderte, sein Passwort mit Hilfe eines Links zu ändern. Die E-Mail sah aus, als käme sie vom Administrator des E-Mail-Systems. Er öffnete den Link und kam auf eine bekannt aussehende Website. Die Seite forderte ihn auf, erst sein aktuelles Password und dann zweimal sein neues Passwort einzugeben, was er auch tat. Es kam ihm ein wenig komisch vor, dass er sein E-Mail-Konto immer noch von seinem Handy aufrufen konnte, ohne das Passwort zu ändern.

Später bekam David eine E-Mail von John mit einem Anhang, der „Liste von notwendigen Dokumenten für die Aufenthaltsgenehmigung“ hieß. David kam das etwas merkwürdig vor, da er nicht darum gebeten hatte. Da sie jedoch bereits über die Aufenthaltsgenehmigung gesprochen hatten, kam es ihm nicht zu komisch vor. Er öffnete den Anhang, da er John vertraute. David bemerkte eine kleine Verzögerung, als sich das Dokument öffnete. Er dachte, dass sein Computer vielleicht etwas in die Jahre käme und machte weiter.

Später bekam John eine E-Mail von Davids sicherem Konto mit einem Anhang „Meine Geschichten über die Verfolgung in China“. John kam das etwas merkwürdig vor, da David nicht darum gebeten hatte, so etwas aufzuschreiben. Doch John und David hatten sich bereits über die Verfolgung in China ausgetauscht und da ein solches Dokument für den Antrag der Aufenthaltsgenehmigung benötigt wird, kam es nicht vollkommen überraschend. John öffnete das Dokument. Es enthielt tatsächlich die Geschichte, die David bereits auf Minghui veröffentlicht hatte. John kam es etwas komisch vor, dass es beim Öffnen des Dokuments eine leichte Verzögerung gab. John schüttelte sein Unbehagen ab und machte weiter.

Später wurde in Johns Wohnung eingebrochen. Seine Laptops, USB-Sticks und externen Festplatten wurden gestohlen. Sie enthielten den Quelltext eines Projektes, Zugangspasswörter für den Server, Zugangsschlüssel und eine Präsentation über zukünftige Projekte.

Das ist nicht das Ende dieser Geschichte, doch wir können hier aufhören und aufzählen, wie viele Fehler bezüglich der Sicherheit gemacht wurden und was man tun kann, um diese zu verhindern.

WeChat, TikTok und ähnliche Apps vom Hauptgerät entfernen

Software (Apps) aus China (wie WeChat, TikTok, usw.) sammeln von jedem Gerät eine Menge persönlicher Daten. Dazu gehören auch die Kontaktinformationen auf dem Gerät. Das Böse hat keinerlei Probleme, die gesammelten Informationen von den Herstellern der Apps zu bekommen. Genau auf Grund dieses fehlenden Schutzes der Privatsphäre stellen diese Apps ein erhebliches Sicherheitsrisiko für uns (eine Gruppe, die vom Bösen verfolgt wird) dar.

Beim ersten Start fordert WeChat die Erlaubnis, auf die Kontakte auf dem Gerät zuzugreifen. Es wird sofort beendet, wenn die angeforderte Erlaubnis nicht erteilt wird. Wenn man WeChat anschließend verwendet, hat man WeChat die Erlaubnis erteilt, auf die Kontakte zuzugreifen, unabhängig davon, ob man die Konsequenzen versteht oder nicht. .

Wenn David auf der schwarzen Liste steht und WeChat auf seinem Telefon hat, sind alle Kontaktdaten, die er seit der Abholung am Flughafen fleißig zu seinem Telefon hinzugefügt hat, von WeChat übernommen worden und in die Hände des Bösen gelangt. Alle Kontakte, die er von Praktizierenden angelegt hat, sind über WeChat an das Böse gesendet worden. Dazu gehören Johns Nachname, sein chinesischer Name, Privatadresse, E-Mail-Adresse, seine Rolle, usw. Da David mit seinem Telefon Johns W-LAN nutzte, haben die WeChat-Server die IP-Adresse von Johns Heimnetzwerk erfasst.

Das Böse war daher in der Lage, eine Phishing-E-Mail an Johns E-Mail-Adresse zu senden. Zudem konnte das Böse Johns Heimnetzwerk und seine Geräte angreifen, da seine IP-Adresse bekannt war. Wenn die Phishing-Angriffe und die direkten Netzwerkangriffe fehlgeschlagen wären, wären die physischen Angriffe dennoch möglich gewesen. Dazu gehören auch der Einbruch in Johns Wohnung und der Diebstahl seiner Laptops und Festplatten. Darüber hinaus könnte das Böse Johns Angehörige in China schikanieren.

Hätte John David am Flughafen über die Gefahren von WeChat aufgeklärt, und David hätte WeChat sofort von seinem Telefon entfernt, wäre die Geschichte an dieser Stelle zu Ende gewesen.

Wir fordern alle Praktizierenden auf, WeChat, TikTok und ähnliche Apps aus China von ihren Hauptgeräten (Telefone, Tablets und Computer) zu entfernen. Wenn ihr diese Apps verwenden müsst, dann nutzt dafür ein separates Gerät, das keine Kontakte von Praktizierenden enthält.

Geräte ausschalten und bei sensiblen Gesprächen beiseite legen

Sollten Geräte kompromittiert worden sein, können sie auch als Abhörgeräte verwendet werden. Schaltet eure Geräte bei sensiblen Gesprächen aus und legt sie zur Seite. Diese Gespräche können vom Bösen für Social-Engineering-Angriffe (z.B. hatten die Dateinamen der Anhänge in der obigen Geschichte einen Bezug zu den Gesprächen, die John und David geführt haben, so dass die Falle nur sehr schwer erkannt werden konnte) genutzt werden, falls sie mitgehört werden.

Direkte Online-Angriffe

Das Böse könnte die IP-Adresse des WeChat-Nutzers ermitteln. Die IP könnte die des Heimnetzwerks des Benutzers, des Büronetzwerks einer Mediengruppe, oder die eines Übungsplatzes sein. Die IP-Adresse wird von den WeChat-Servern gespeichert, egal wo sich das Gerät befindet. Dies geschieht, solange die App ausgeführt wird. Das Böse kann Online-Angriffe gegen die Geräte mit den bekannten IP-Adressen ausführen.

Unsere Verteidigung gegen diese Art von Angriff: Die Firewall einschalten und auf allen Geräten alle verfügbaren Sicherheitsupdates installieren. Dazu gehören Computer, Mobilgeräte im Netzwerk sowie der Router, der die Verbindung zum Internet herstellt.

Phishing-Angriffe

Phishing-Angriffe werden über sorgfältig gestaltete E-Mails und Textnachrichten durchgeführt, die den anvisierten Benutzer täuschen und in die Irre führen können. Sie sollen ihn dazu bringen, etwas zu tun, was das Gerät gefährden kann. Die E-Mail kann beispielsweise wie eine vom System generierte E-Mail aussehen, in welcher der Benutzer aufgefordert wird, ein Kennwort über den in der E-Mail enthaltenen Link zu ändern. Der Link wird dabei von einer bösartigen Person kontrolliert. Das Böse fängt das Passwort ab, wenn der Benutzer in diese Falle tappt. Die E-Mail kann zum Beispiel so aussehen, als käme sie von einer bekannten Person, enthält aber einen bösartigen Anhang. Viele Dateitypen können Viren oder Malware enthalten, dazu gehören Word, Excel, PDFs, usw. Die E-Mail könnte zum Beispiel einen Link zu einer bösartigen Website enthalten. Der Besuch der bösartigen Seite kann dazu führen, dass ein Virus oder eine Malware auf dem Gerät installiert wird. Auch QR-Codes können zu bösartigen Webseiten führen. Wenn das Böse mehr über die Zielperson weiß, zum Beispiel über aktuelle Themen, Beziehungen zu anderen Personen, frühere Unterhaltungen, usw., können diese Details genutzt werden, um Social-Engineering-Angriffe durchzuführen. Mehr Details erlauben mehr Täuschung.

In der Geschichte ermittelte das Böse die E-Mail-Adresse von John und schickte ihm eine Phishing-E-Mail. Darin wurde er dazu aufgefordert, über einen Link „sein Passwort“ zu ändern. Warum sind solche E-Mails tückisch? Weil sie das normale Verhalten eines E-Mail-Systems ausnutzt.

Jedes E-Mail-System kann dich daran erinnern, dass dein Passwort bald abläuft. Das Böse macht sich dieses Verhalten zunutze.

Es ist leicht, diese Falle zu umgehen, wenn man sich an eine einfache Regel hält. Sollte man eine Kennworterinnerung bekommen, geht man direkt auf die Webmail-Seite, um das Kennwort zu ändern. Man folgt auf keinen Fall dem Link in einer E-Mail-Nachricht. Die gleiche Regel gilt für alle normalen E-Mail-Konten. Man geht auf seine Webmail-Seite (Gmail, Hotmail usw.), meldet sich an und ändert das Passwort von dort aus.

Man sollte nie Links in E-Mail-Nachrichten verwenden, um Passwörter zu ändern. Der Link kann vom Bösen kontrolliert werden.

Generell sollte man keine Links in E-Mails öffnen, wenn nicht feststeht ist, dass der Link sicher ist.

Nehmen wir an, John ist dem obigen Rat nicht gefolgt und hat den Link in der E-Mail benutzt, um sein Passwort zu ändern. Die Webseite in dem Link wurde vom Bösen kontrolliert und Johns aktuelles Passwort wurde im ersten Feld erfasst. Da die Webseite nicht mit dem E-Mail-Server des Projekts der Praktizierenden verknüpft war, wurde Johns Passwort auf dem E-Mail-Server nicht geändert. Das Böse konnte sich in Johns E-Mail einloggen und eine Weiterleitungsregel einrichten. Von diesem Zeitpunkt an werden alle von John empfangenen Nachrichten auch vom Bösen empfangen, wodurch viele Informationen durchsickern können. Solange die Weiterleitungsregel bestehen bleibt, funktioniert diese weiter, selbst wenn John in Zukunft sein Passwort ändert.

E-Mail-Zugriffsübersicht überwachen

Sobald das Böse über Johns E-Mail-Passwort verfügt, kann es sich in Johns E-Mail-Konto einloggen und eine Weiterleitungsregel einrichten. Auf diese Weise erhält es ständigen Zugang zu Johns E-Mails.

Viele in der Praxis eingesetzte E-Mail-Systeme für Projekte bieten einen Schutz gegen diese Art von Angriffen. Das System sendet täglich eine Zugriffsübersicht an die Benutzer. Wenn John seine Zugriffsübersicht überprüft hätte, wäre dieser Angriff innerhalb eines Tages erkannt worden. John hätte dann das Passwort auf einem Computer ändern und alle Weiterleitungsregeln überprüfen und entfernen können.

Die tägliche Zugriffsübersicht listet die Zugriffe auf das E-Mail-Konto in den letzten 24 Stunden auf. Sie enthält die IP-Adressen, von denen aus auf das Konto zugegriffen wurde, sowie die Art und Weise des Zugriffs und ob der Zugriff erfolgreich war. Die wahrscheinlichsten IP-Adressen sind die des Arbeitsplatzes (wenn man seine E-Mails von der Arbeit aus abruft), der eigenen Wohnung und die des Mobilgerätes (wenn man seine E-Mails vom Mobilgeräte abruft). Jede IP, die außerhalb dieser Gruppe liegt, ist verdächtig. Insbesondere gilt das für alle IP-Adressen aus einer anderen Region oder einem anderen Land. Man kann whatismyip.com verwenden, um die aktuelle IP des eigenen Telefons oder Computers zu ermitteln.

Wenn John wachsam gewesen wäre, hätte er einen erfolgreichen Zugriff von einer unbekannten IP über die Weboberfläche bemerkt. So hätte John bemerken können, dass sein E-Mail-Passwort kompromittiert und die Einstellungen seines E-Mail-Kontos möglicherweise geändert wurden.

Nehmen wir an, dass John auch diese Sicherheitsmaßnahme nicht angewendet hat. Das Böse könnte von diesem Zeitpunkt an alle E-Mails von John einsehen. Das Böse wird die E-Mail-Verläufe und -Konversationen beobachten, um Informationen zu sammeln und nach Möglichkeiten zu suchen, die Computer anderer Personen über durch E-Mails verbreitete Viren und Social Engineering zu kompromittieren.

Da John und David sich über die Aufenthaltsgenehmigung unterhalten haben, schickte das Böse eine E-Mail mit einem Malware-Anhang von Johns E-Mail-Konto an David.

Geräte auf dem neuesten Stand halten

Grundsätzlich gilt: Man sollte keine E-Mail-Anhänge öffnen, wenn man nicht sicher ist, dass davon keine Gefahr ausgeht.

Aber woher weiß man, ob es sicher ist? Am einfachsten und effektivsten ist es, den Absender anzurufen und es sich bestätigen zu lassen. Man sollte E-Mails nicht zur Bestätigung verwenden, da das E-Mail-Konto des Absenders möglicherweise bereits kompromittiert ist.

David hat zuvor mit John über den Antrag der Aufenthaltsgenehmigung gesprochen. Dann bekam John eine E-Mail mit einem Anhang namens „Liste von notwendigen Dokumenten für die Aufenthaltsgenehmigung.“ Es wäre sicherer, Nachrichten zu verwerfen, die man nicht erwartet, die nicht relevant sind oder von einem unbekannten Absender stammen. Die genannte Nachricht wurde jedoch irgendwie erwartet, war definitiv relevant und stammte von einem vertrauenswürdigen Absender. Das Böse hat mittels Social Engineering eine perfekte Falle aufgestellt. Es nutzte das Vorwissen über das laufende Gespräch zwischen den Opfern aus.

Ist jetzt alles zu spät?

Noch nicht.

Es wäre richtig gewesen, den Absender vor dem Öffnen des Anhangs anzurufen, um sich zu vergewissern, dass es von ihm stammt. John hätte dann festgestellt, dass sein E-Mail-Konto kompromittiert worden ist. Er hätte sein Passwort auf einem sauberen Computer ändern und die Weiterleitungsregel überprüfen und entfernen können.

Nehmen wir an, dass David John nicht angerufen hat und in diese Falle getappt ist. Er öffnete das Dokument und löste die eingebettete Malware aus. Was dann passiert, hängt von der Malware und unseren Schutzmaßnahmen auf dem Gerät ab.

Wenn die Malware auf eine bekannte Schwachstelle im Betriebssystem (OS) oder in einer Software (Word, PDF-Reader, Java usw.) abzielt, würde sie keinen Schaden anrichten, wenn das OS und die Anwendungen auf dem neuesten Stand sind.

Dieser Schutz ist wirksam und einfach umzusetzen (indem man das Betriebssystem und die Software auf dem neuesten Stand hält), doch viele Menschen setzen dies nicht um.

Wir sollten Aktualisierungen für das Betriebssystem und die Software installieren, sobald wir darüber informiert werden und keinesfalls abwarten. Die meisten Anwendungen (Browser, PDF-Reader, Java usw.) verfügen über automatische Aktualisierungsmechanismen. Wir sollten diese einschalten und nutzen.

In Windows gibt es den Windows Defender als Teil des Betriebssystems. Diese Software ist sehr gut. Man kann alle anderen Sicherheitsprogramme, die mit dem PC geliefert wurden, entfernen und den integrierten Windows Defender verwenden. Er wird im Rahmen der Betriebssystem-Updates automatisch aktualisiert.

Mac OS verfügt über Gatekeeper, XProtect und das Werkzeug zum Entfernen von Malware. Alle sind sehr gut. Normalerweise besteht keine Notwendigkeit, andere Antivirenprogramme für Mac zu verwenden.

Entfernen Sie alle Anwendungen, die nicht verwendet werden, von den Geräten, um zu verhindern, dass sie von zukünftiger Malware angegriffen werden.

Für David wäre keine Gefahr entstanden, wenn sein Gerät auf dem neuesten Stand gewesen wäre und die Malware eine bekannte Sicherheitslücke angegriffen hätte.

Was aber, wenn die Malware auf eine unbekannte Sicherheitslücke (eine so genannte Zero-Day-Lücke) abzielt? Die Schwachstelle ist nicht behoben und Antivirenprogramme haben keine Möglichkeit, sie zu erkennen.

Ist jetzt alles zu spät?

Noch nicht.

Standardbenutzer für die meisten Aktivitäten

Es gibt mindestens zwei Benutzertypen auf einem Computer: Administratoren und Standardbenutzer.

Wenn man sich als Administrator anmeldet, kann man alles auf einem Computer tun. Das hört sich erst mal gut an, aber eine Malware, die man unbewusst ausführt, hat dieselben Rechte. Die Malware kann dann auch alles auf dem Computer tun, wenn sie von einem Administrator ausgeführt wird.

Wann man sich als Standardbenutzer anmeldet, kann man die meisten Aufgaben problemlos erledigen. Allerdings kann man nicht in Systemordner schreiben. Das hört sich einschränkend an, doch kann die ausgeführte Malware ebenfalls keine bösen Dinge in den Systemordnern anrichten. Dies ist ein guter Schutz, da man normalerweise nicht in die Systemordner schreiben muss und die ausgelöste Malware in ihren Möglichkeiten stark eingeschränkt wird.

Wenn man sich einfach als Standardbenutzer anmeldet, kann bestimmte Malware keinen Schaden anrichten, selbst wenn sie auf eine unbekannte Sicherheitslücke abzielt.

Die gute Nachricht ist, dass in modernen Betriebssystemen (Windows und Mac) der Benutzer immer im Standardbenutzermodus arbeitet, selbst wenn er ein Administrator ist. Wenn man etwas tun muss, für das Administratorrechte erforderlich sind, wird man unter Windows aufgefordert dies zu bestätigen. Unter MacOS muss man sein Kennwort eingeben. Dies ist eine gute Gelegenheit, die Malware daran zu hindern, sich selbst zu installieren oder als Administrator auszuführen.

David versuchte einen Anhang aus einer E-Mail zu öffnen und wurde aufgefordert, Änderungen am System zuzulassen. Dies war seine Chance, „Nein“ zu sagen, da das Öffnen eines Dokuments keine Änderungen am System vornehmen muss.

Um zu vermeiden, dass man schnell und unüberlegt auf „Ja“ klickt, empfiehlt es sich, als Standardbenutzer zu arbeiten. Bei der Anmeldung als Standardbenutzer fragt das System anstelle einer einfachen Ja-Nein-Frage nach dem Kennwort des Administrators. Diese erhöhte Schwelle hilft uns normalerweise, innezuhalten und nachzudenken, wenn wir zum Handeln aufgefordert werden.

Wenn man unter Windows oder Mac eine Aufforderung bekommt, ein Kennwort einzugeben oder die Ausführung einer Anwendung zuzulassen, sollte man diese aufmerksam lesen. Falls man die beschriebene Aktion nicht ausführen will, sollte man sein Kennwort nicht eingeben und die Anwendung nicht ausführen, da es ein Hinweis auf Malware sein kann.

Gleiches gilt, wenn man auf seinem Handy oder Tablet eine Aufforderung sieht, eine bestimmte Aktion oder die Installation einer Anwendung zuzulassen, man sollte sie sorgfältig durchlesen. Wenn es sich nicht um die beabsichtigte Aktion handelt, sollte man nichts anklicken. Dann sollte man alle laufenden Anwendungen zum Schließen zwingen (Force Quit), um die Aufforderung zu entfernen.

Grundsätzlich gilt: Wenn das System, eine E-Mail oder eine Textnachricht Sie auffordert, etwas Bestimmtes zu tun, sollte man innehalten und nochmal darüber nachdenken. Wenn man nicht vorhatte so etwas zu tun, sollte man es auch nicht ausführen.

Ein Beispiel: Eine Koordinatorin verhandelte gerade den Vertrag mit einem Theater und erhielt eine E-Mail mit dem Anhang „Vertragsentwurf.xlsx“. Das Telefon klingelte in dem Moment, als sie überlegte, ob sie die angehängte Datei öffnen sollte. Während sie telefonierte, öffnete sie die Datei und stellte fest, dass sie einen Fehler gemacht hatte, da die E-Mail nicht vom Theater kam. Die angehängte Datei enthielt tatsächlich Schadsoftware. Die Koordinatorin war jedoch als normaler Benutzer angemeldet und der Virus konnte keinen Schaden auf ihrem Computer anrichten.

Nur vertrauenswürdige Anwendungen ausführen

Wenn man sich einfach als normalen Benutzer anmeldet, kann bestimmte Malware keinen Schaden anrichten, selbst wenn sie auf eine unbekannte Sicherheitslücke abzielt.

Bestimmte Malware, nicht alle Malware? Ja. Einige fortgeschrittene Schadprogramme können einen Standardbenutzer zum Administrator machen und somit Schaden verursachen.

Ist jetzt alles zu spät?

Noch nicht.

Unser Schutz dagegen ist das bewusste Zulassen (Whitelisting) von Software: Man sollte ausschließlich vertrauenswürdige Anwendungen ausführen.

Die fortschrittlichste Malware in unserer Geschichte zielt auf eine unbekannte Schwachstelle ab und ist in der Lage, seine eigenen Rechte zu erweitern. Wenn sie jedoch nicht auf der Liste der vertrauenswürdigen Software enthalten ist, wird sie nicht ausgeführt. Dann kann sie auch keinen Schaden anrichten.

Das Whitelisting von Anwendungen kann unter Windows mit AppLocker und Smart App Control in Windows 11 umgesetzt werden.

MacOS hat drei Einstellungen: „App Store“, „App Store und verifizierte Entwickler“ und „immer öffnen“. Die erste Einstellung „App Store“ sollte hauptsächlich verwendet werden. Es geht, wenn man die zweite Einstellung verwendet, um Anwendungen von und verifizierten Entwickler zuzulassen. Die digitalen Zertifikate für die verifizierten Entwickler könnten jedoch gestohlen werden, so dass die zweite Einstellung ein gewisses Risiko birgt. Die dritte Einstellung sollte normalerweise nicht verwendet werden.

Das Prinzip „nur vertrauenswürdige Anwendungen ausführen“ ist der beste Schutz. Die Malware, egal wie fortschrittlich sie ist, wird nicht auf der Liste unserer vertrauenswürdigen Anwendungen stehen. Solange wir sie nicht ausführen, kann sie auch keinen Schaden anrichten. So ist es auch, wenn wir nicht auf Social-Engineering hereinfallen. Dann können bösartige E-Mail-Anhänge, Links, Textnachrichten und QR-Codes keinen Schaden auf unseren Geräten anrichten.

Nehmen wir an, David hat es versäumt, diesen Schutz zu implementieren, und die Malware wurde auf seinem Computer erfolgreich ausgeführt. Diese Malware erbeutet die Kennwörter für alle seine Online-Konten, einschließlich seines sicheren E-Mail-Kontos. Natürlich wird sich das Böse in sein Konto einloggen, um eine Weiterleitungsregel einzurichten und einen Malware-Anhang an John zu senden, der nun den Titel „Meine Geschichten über die Verfolgung in China“ trägt. Wenn John in diese Falle tappt und den Anhang öffnet, könnte sein Computer vollständig kompromittiert werden. Der Teufelskreis würde sich fortsetzen.

Nachdem das Böse Johns Online-Aktivitäten eine Weile beobachtet hatte, wurde erkannt, dass es sich lohnen könnte, Johns Wohnung zu besuchen. Mit den zuvor gesammelten Informationen brach das Böse in Johns Wohnung ein und nahm Laptops, externe Festplatten und USB-Sticks mit.

Daten mit Passwörtern, Verschlüsselung und Backups sichern

Ist jetzt alles zu spät?

Nicht, wenn wir unsere Geräte geschützt haben.

Man sollte ein Passwort und die automatische Datenlöschung für Mobilgeräte verwenden.

Für Computer gibt es unter Windows BitLocker, PGP Disk und VeraCrypt für die Verschlüsselung der gesamten Festplatte. MacOS verfügt über File Vault. Man sollte alle seine Geräte sowie Daten auf externen Festplatten und USB-Sticks verschlüsseln. Das Böse kann dann keine Informationen bekommen, selbst wenn es unsere Geräte hat.

Wenn wir unsere Geräte verlieren, wird unsere Arbeit jedoch stark beeinträchtigt, selbst wenn das Böse keinen Zugriff auf die Informationen erhält. Das wäre immer noch ein großer Verlust für uns. Um diese Art von Verlust (in Form von Arbeitsunterbrechungen) zu vermeiden, sollten wir für alle Geräte automatische verschlüsselte Datensicherungen an einem anderen Ort oder in einem Cloud-Dienst konfigurieren. Im Falle eines verlorenen, gestohlenen oder beschädigten Geräts können wir die Daten aus der Sicherung auf einem Ersatzgerät wiederherstellen und die Arbeit schnell wieder aufnehmen.

Bei den Angriffen, über die wir bisher gesprochen haben, handelt es sich um die Angriffe des Bösen, nicht um allgemeine Angriffe aus dem Internet. Wir haben nur einige der häufigsten Angriffsmuster angesprochen. Wir haben einige prinzipielle Verteidigungsmaßnahmen beschrieben. Weitere Details der Umsetzung können im Gespräch über das Thema vermittelt werden.

Allgemeine technische Details

Datensicherung

Nachfolgend besprechen wir drei verschiedene Arten der Datensicherung, die für alle unterschiedlichen Schutzmaßnahmen unerlässlich sind.

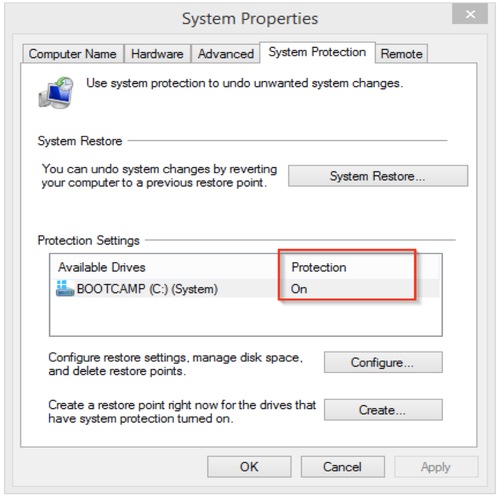

Sicherung auf der gleichen Festplatte

Die erste Schutzebene ist der Systemschutz, der unter Windows verfügbar ist. Sie wird auch Systemwiederherstellungspunkte genannt. Ein Abbild des Datenträgers wird mit Hilfe von Volume Shadow Copies auf demselben Datenträger gespeichert. Man sollte den Systemschutz aktivieren, damit man gelöschte Dateien oder frühere Versionen der gleichen Datei wiederherstellen kann. Im Falle eines fehlgeschlagenen Windows-Updates oder eines nicht startbereiten Systems aufgrund beschädigter Systemdateien ist es möglich, die Dateien wiederherzustellen und das System wieder herzustellen.

Dazu muss man die Windows-Taste drücken und „System“ eingeben. Anschließend wählt man in den Suchergebnissen „System“ aus und drückt links auf Systemschutz, um das Fenster zu öffnen:

Ein Beispiel: Wichtige Dateien wurden versehentlich gelöscht. Jemand in der Druckerei hat die Druckvorlagendateien versehentlich gelöscht. Der Druck kann ohne die Vorlagendateien nicht fortgesetzt werden. Da die Löschung durch ein Programm durchgeführt wurde, konnten die Dateien nicht aus dem Papierkorb wiederhergestellt werden. Der technische Support konnte die Vorlagendateien aus den Systemwiederherstellungspunkten wiederherstellen, und der Druckvorgang wurde rechtzeitig wieder aufgenommen, um den Druck noch rechtzeitig für den Morgen abzuschließen.

Ein weiteres Beispiel: Das System war nach der Softwareinstallation nicht mehr startbereit. Nach einer Softwareinstallation geriet das System in eine Endlosschleife von Neustarts. Der Mitarbeiter des technischen Supports drückte F8, um den automatischen Neustart des Systems zu unterbrechen und überprüfte den Fehlercode. Es wurde festgestellt, dass die Systemregistrierung beschädigt wurde. Da der Rechner selbst nicht mehr startbereit war, konnte der technische Support die Systemregistrierung vor der Softwareinstallation wiederherstellen, indem er die Festplatte an einen funktionierenden Computer anschloss. Danach konnte das System wieder normal hochfahren.

Der Systemschutz ist wertvoll, aber er schützt nicht vor Hardwareausfällen. Im Falle eines Festplattenfehlers gehen sowohl die Wiederherstellungspunkte als auch die Daten vernichtet. Daher müssen wir Daten auf einer anderen Festplatte sichern.

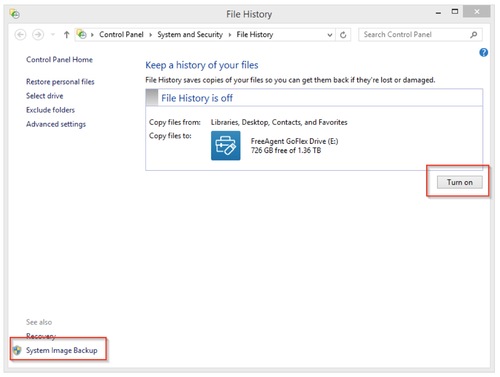

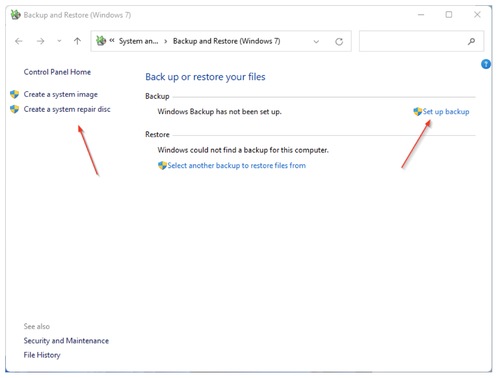

Lokales Backup auf eine andere Festplatte

Um sich gegen Festplattenausfälle zu schützen, benötigt man unter Windows den Dateiversionsverlauf und unter Mac Time Machine, um Dateien auf einem externen Datenträger zu sichern. Man sollte für die Ersteinrichtung eine leere Festplatte verwenden, um Datenverluste zu vermeiden.

Man kann auch ein System-Image-Backup und ein Wiederherstellungsmedium erstellen, um Ihr Betriebssystem aus einem früheren Backup wiederherzustellen.

Mac: Man findet Time Machine in Spotlight. Man muss Time Machine ausführen, um die Konfiguration zu beginnen. Die Time Machine-Sicherung kann zur Wiederherstellung des gesamten Systems oder einzelner Dateien verwendet werden.

Windows: Nach dem Druck der Windows-Taste muss man Dateiversionsverlauf eingeben und in den Suchergebnissen auf Dateiversionsverlauf klicken, um zu starten. Der Dateiversionsverlauf enthält kein Systemabbild. Bitte stellen Sie sicher, dass Sie ein Systemabbild separat erstellen (kann geplant ausgeführt werden), damit Sie das gesamte System mit einer vorherigen Sicherung wiederherstellen können.

Man sollte den Sicherungsdatenträger an den Computer angeschlossen lassen, damit die Änderungen, die an Dateien vorgenommen werden, auch automatisch gesichert werden. Falls man das manuell und nur gelegentlich tut, könnte man es leicht vergessen. Es sollte zur Gewohnheit werden, den Sicherungsdatenträger immer an den Computer angeschlossen und Time Machine oder den Dateiversionsverlauf eine automatische und kontinuierliche Sicherung durchführen zu lassen.

Ein Beispiel: Festplattenausfall ohne Vorwarnung. Ein Computer wurde für die Nacht ausgeschaltet. Am nächsten Morgen wird die Festplatte mit dem Betriebssystem nicht mehr gefunden. Es stellt sich heraus, dass die SSD-Festplatte für das Betriebssystem ohne Vorwarnung ausgefallen war. Täglich um 21 Uhr wurde ein Systemabbild auf eine zweite Festplatte gesichert. Das Backup der vorangegangenen Nacht wurde auf einer neuen SSD wiederhergestellt, und die Benutzerin konnte ihre Arbeit ohne nennenswerten Datenverlust fortsetzen (verlorene Arbeit zwischen 21 und 24 Uhr, was durch ein kontinuierliches Backup des Dateiversionsverlaufs hätte vermieden werden können).

Moderne Geräte verwenden SSD-Festplatten. SSD-Festplatten sind schneller und zuverlässiger als herkömmliche Festplatten, aber sie fallen trotzdem irgendwann aus, oft auf katastrophale Weise (ohne Möglichkeit der Datenwiederherstellung) und ohne Vorwarnung. Für jedes Gerät mit einer SSD-Festplatte muss ein kontinuierliches Backup eingerichtet werden, um die Daten auf dem Gerät zu schützen.

Diese Schutzebene erfordert, dass eine externe Festplatte an den Computer angeschlossen wird, es handelt sich also um eine lokale Sicherung. Im Falle eines Einbruchs oder eines Hausbrandes besteht das Risiko, sowohl den Computer als auch den Sicherungsdatenträger zu verlieren. Um sich gegen dieses Risiko zu schützen, ist eine Remote-Sicherung erforderlich.

Remote-Sicherung

Mit einer Remote-Sicherung kann man sich vor dem Risiko schützen, dass ein Gerät und der Sicherungsdatenträger gleichzeitig verloren gehen. Man kann einen vollständigen Sicherungsdienst wie Backblaze verwenden, um verschlüsselte Sicherungsdateien zu erstellen. Duplicati wäre auch eine Alternative. Damit kann man Sicherungen an einem entfernten Ort seiner Wahl speichern (z. B. auf Ihrem eigenen FTP-Server oder in einem Cloud-Speicher wie Backblaze B2, One Drive, Google Drive, Amazon S3, usw.). Duplicati ist kostenlos und open source: https://www.duplicati.com/.

Daten mit Verschlüsselung schützen

Ein Beispiel: Einbruch in ein Haus. Anfang 2005 brach das Böse in das Haus eines Arztes in Atlanta ein und nahm dessen Computer und externe Festplatten mit. Die Computerfestplatte war verschlüsselt.

Wenn der Computer oder die Festplatten in die falschen Hände fallen, können die darauf gespeicherten Informationen leicht gestohlen werden, es sei denn, sie sind verschlüsseln.

Man muss sich sein Verschlüsselungspasswort merken und es aufbewahren. Andernfalls wird niemand mehr auf die Daten zugreifen können. Jedes Mal, wenn man seinen Computer startet oder auf die externen Festplatten zugreifen will, muss man sein Verschlüsselungskennwort eingeben.

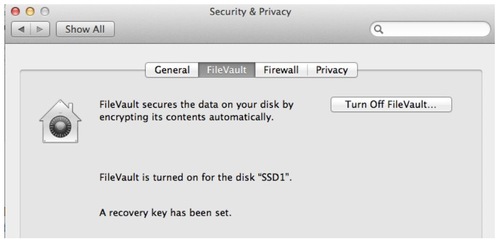

MacOS verfügt über ein Programm namens FileVault zum Verschlüsseln von Festplatten. Man muss in Spotlight nach FileVault suchen, um zum richtigen Menü zu gelangen. Der Wiederherstellungsschlüssel muss an einem sicheren Ort gespeichert werden.

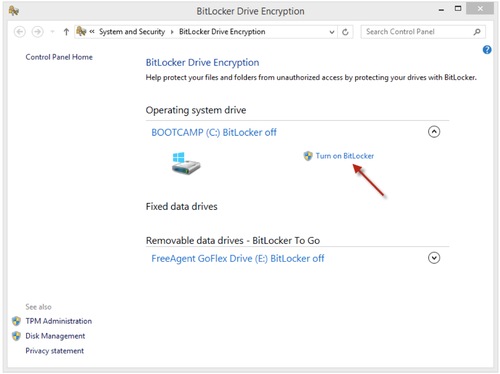

Die Windows BitLocker-Festplattenverschlüsselung ist in der Professional- oder Business-Edition von Windows verfügbar. Leider ist sie in der Home-Edition nicht verfügbar. Wenn man diesen Schutz benötigt, sollte man ein Upgrade seiner Windows-Edition in Betracht ziehen. Dann wird man BitLocker erhalten. Man kann das Upgrade ohne Neuinstallation von Windows durchführen. Man muss nur einen Lizenzschlüssel im Microsoft Store erwerben. Unter Windows kann man auch VeraCrypt verwenden, das kostenlos und open source ist: https://www.veracrypt.fr/code/VeraCrypt/.

In der korrekten Windows-Edition kann man die Windows-Taste drücken und „bitlocker“ eingeben. Anschließend muss man auf „BitLocker verwalten“ klicken, um in das richtige Menü zu gelangen. Man kann sowohl interne Festplatten als auch externe Festplatten verschlüsseln. Wenn man auf „BitLocker einschalten“ klickt, muss man nur noch den Anweisungen folgen.

Einen Passwort-Manager verwenden

Die beste Möglichkeit, Passwörter zu verwalten, ist die Verwendung eines Passwortmanagers wie KeePassXC für Mac OS und KeePass für Windows.

Dann muss man sich nur noch ein starkes Passwort merken, um den Passwortmanager selbst zu öffnen. Der Passwort-Manager generiert starke, eindeutige Passwörter für alles andere. Nur so lässt sich vermeiden, dass man schwache Passwörter verwendet, dieselben Passwörter an mehreren Stellen benutzt oder Passwörter vergisst oder nicht mehr weiß, wo man sein Passwort finden kann.

Wenn man den Passwort-Manager zum ersten Mal startet, erstellt er eine neue Datenbank für Passwörter und fordert einen auf, ein sicheres Hauptpasswort anzugeben. Anschließend kann man neue Passworteinträge für seine bestehenden Passwörter erstellen. Ab diesem Zeitpunkt sollte man mit dem Passwort-Manager für jede Website, die ein Passwort erfordert, ein neues Passwort erstellen.

Diese Kennwortdatenbankdatei ist äußerst wichtig. Am besten schützt man sie durch das Hochladen in einen Cloud-Speicher wie Dropbox, OneDrive, Google Drive, usw. Die Datei ist durch eine starke Verschlüsselung geschützt, so dass es kein Problem ist, sie in der Cloud zu speichern. Die Dateigröße ist winzig, so dass der kostenlose Bereich eines beliebigen Cloud-Speichers mehr als ausreicht. Wenn sich die Datei in einem Cloud-Speicher befindet, ist sie auf den meisten Geräten verfügbar und wird automatisch mit allen Geräten synchronisiert. Um mögliche Synchronisierungskonflikte zu vermeiden, ist es am besten, die Daten nur auf einem Gerät zu bearbeiten.

KeePass: https://keepass.info/ WindowsKeePassXC: https://keepassxc.org/ Windows, Mac, Linux

E-Mail-Client einrichten

Für sensible Nachrichten sollte man keine E-Mail-Dienste wie Gmail, sondern interne E-Mail-Dienste unserer Projekte verwenden. Viele der projektinternen E-Mail-Dienste senden automatisch jeden Tag eine Zugriffsübersicht, die man immer überprüfen sollte, wenn man seine E-Mails abruft. So wird man benachrichtigt, wenn auf das eigene Konto zugegriffen wird.

E-Mails sollte man nur auf einem sicheren Computer archivieren. Die E-Mail-Nachrichten sollten nicht auf dem E-Mail-Server verbleiben, denn sollte das E-Mail-Passwort gestohlen werden, könnte das Böse alle Nachrichten herunterladen.

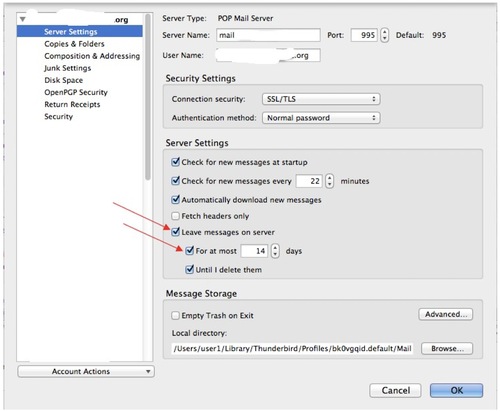

Man sollte seine Nachrichten auf einen sicheren Computer per POP3 (anstelle von IMAP) herunterladen und archivieren. Die Archivierung sollte mit einem E-Mail-Programm wie Thunderbird oder Apple Mail erfolgen. Dadurch wird der Zugriff auf das E-Mail-Konto von anderen Geräten wie z.B. dem Handy ausgeschlossen (IMAP ermöglicht den gemeinsamen Zugriff).

Sollte man seine E-Mails auch mit einem Mobilgerät (z.B. einem iPad) abrufen wollen, sollte man das E-Mail-Programm so einrichten, dass die Nachrichten höchstens zwei Wochen auf dem Server gespeichert werden. Darüber hinaus sollte man das Mobilgerät so konfigurieren, dass es IMAP für den Zugriff auf die E-Mails verwendet. (IMAP spiegelt die E-Mail-Nachrichten auf dem E-Mail-Server, während POP3 die Nachrichten auf den Computer herunterlädt).

Nachfolgend ist ein Bildschirmfoto aus Thunderbird eingefügt. Wenn man ein E-Mail-Konto hinzufügt, sollte man POP3 wählen und in den manuellen Einrichtungsmodus wechseln. Der POP3S-Port ist 995, der SMTPS-Port ist 994.

Weitere Maßnahmen

Ein Beispiel: Erstinfektion mit Stuxnet. Die Computer in den iranischen Atomanlagen waren nicht mit dem Internet verbunden, so dass direkte Angriffe über das Internet nicht möglich waren. Der Feind legte einige kleine USB-Sticks auf dem Parkplatz der Anlagen aus. Einige Mitarbeiter nahmen die USB-Sticks vom Parkplatz mit und steckten sie in ihre Arbeitscomputer. Der Virus auf den USB-Sticks infizierte die Computer und verbreitete sich in der Steuerungshardware der Zentrifugen. Der Virus veränderte die Drehgeschwindigkeit der Zentrifugen und verursachte weitreichende Schäden.

Man sollte niemals unbekannte USB-Sticks, CDs oder DVDs in seinen Computer einlegen. Ebenso sollte man keine unbekannten FireWire- oder Thunderbolt-Geräte an seinen Computer anschließen.

Man sollte die uBlock Origin Erweiterung für seinen Browser verwenden, um bösartige Verlinkungen und Anzeigen aus Werbenetzwerken zu blockieren.

Man sollte vereinfachtes Chinesisch nicht als Standardsprache für seine Apple-Geräte verwenden. Wenn man das macht, speichert Apple die Informationen von dem Gerät auf den iCloud-Servern in China. Wenn man Chinesisch für seine Apple-Geräte verwenden muss, sollte man traditionelles Chinesisch (Taiwan, nicht Hongkong) verwenden.

Mobile Geräte

Quelle: die NSA besten Vorgehensweisen für mobile Geräte (NSA Mobile Devices Best Practices), Stand: 28. Juli 2020

Einige Hinweise gelten auch für PC oder Mac

Bluetooth: Bluetooth deaktivieren, wenn man es nicht verwendet. Im Flugmodus wird Bluetooth nicht immer deaktiviert.

W-LAN: Keine Verbindung zu öffentlichen W-LAN-Netzwerken herstellen. W-LAN deaktivieren, wenn es nicht benötigt wird. Nicht mehr verwendete W-LAN-Netzwerke enfernen.

Physischer Zugriff: Man sollte die physische Kontrolle über sein Gerät behalten. Verbindung mit unbekannten Wechseldatenträgern vermeiden.

Gehäuse: Man sollte die Verwendung eines Schutzgehäuses in Erwägung ziehen, welches das Mikrofon abdeckt, um den Raumton zu blockieren (Hot-Miking-Angriff). Die Kamera sollte abgedeckt sein, wenn man sie nicht benutzt.

Unterhaltungen: Keine sensiblen Gespräche in der Nähe von Mobilgeräten führen, die nicht für die sichere Sprachübertragung konfiguriert sind.

Passwörter: Starke Pins/Passwörter für die Bildschirmsperre verwenden: Eine 6-stellige PIN ist ausreichend, wenn sich das Gerät nach zehn falschen Passwortversuchen selbst löscht. Das Gerät so einstellen, dass es sich nach fünf Minuten automatisch sperrt.

Software: Nur die notwendige Anzahl von Software installieren, und zwar nur solche aus offiziellen App-Stores. Mit persönlichen Daten vorsichtig umgehen, die in Anwendungen eingegeben werden. Anwendungen schließen, wenn diese nicht benutzt werden.

Software-Aktualisierungen: Gerätesoftware und Anwendungen so bald wie möglich aktualisieren.

Biometrische Daten: Die Verwendung biometrischer Authentifizierung (z. B. Fingerabdruck, Gesicht) in Betracht ziehen, um Daten zu schützen, die nicht sehr sensibel sind.

Textnachrichten: Keine sensiblen Gespräche auf persönlichen Geräten führen, auch wenn der Inhalt für allgemein gehalten wird.

Anhänge/Verlinkungen: Keine unbekannten E-Mail-Anhänge und Verlinkungen öffnen. Selbst seriöse Absender können versehentlich bösartige Inhalte weiterleiten oder von einem böswilligen Akteur kompromittiert oder verkörpert werden.

Vertrauenswürdiges Zubehör: Ausschließlich Original-Ladekabel oder Ladezubehör verwenden, das von einem vertrauenswürdigen Hersteller stammt. Öffentlichen Ladestationen vermeiden.

Standort: Standortdienste deaktivieren, wenn diese nicht benötigt werden. Geräte nicht an sensible Orte mitnehmen.

Strom: Geräte einmal pro Woche aus und wieder einschalten.

Änderungen: Das Gerät darf nicht gejailbreakt oder gerootet [Administratorzugriff erlangt] werden.

Pop-ups: Unerwartete Pop-ups sind in der Regel bösartig. Wenn eines erscheint, sollte man alle Anwendungen zum schließen zwingen (iPhone: Doppelklick auf die Home-Taste oder vom unteren Bildschirmrand nach oben wischen und in der Mitte des Bildschirms kurz pausieren, dann zum Schließen nach oben wischen oder Android: Softkey „Letzte Anwendungen“ anklicken).Quelle: https://media.defense.gov/2020/Jul/28/2002465830/-1/-1/0/Mobile_Device_UOO155488-20_v1_1.PDF

Mac OS

Netzwerk-Konfigurationen

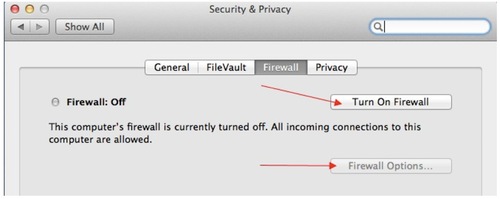

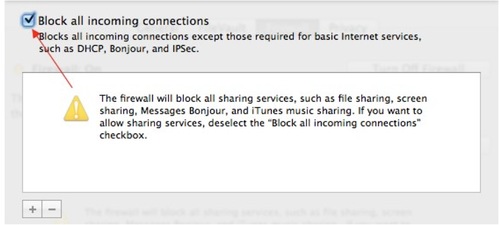

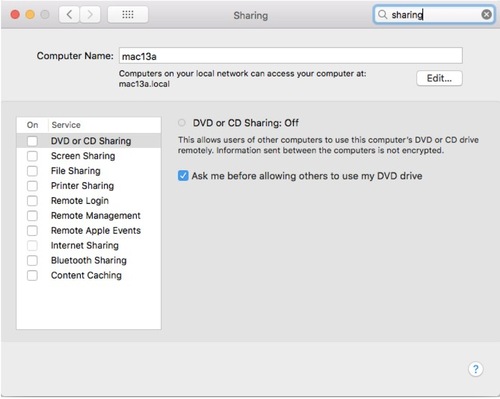

Man sollte seine Firewall einschalten, um alle eingehenden Verbindungen zu blockieren. Dafür muss man in Spotlight nach „Firewall“ suchen, um in das richtige Menü zu gelangen.

Dann auf Firewall-Optionen gehen und „Alle eingehenden Verbindungen blockieren“ aktivieren.

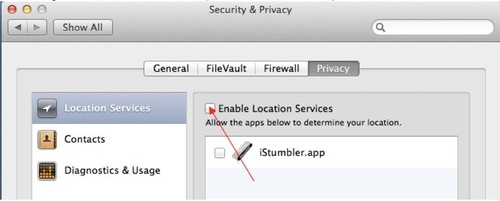

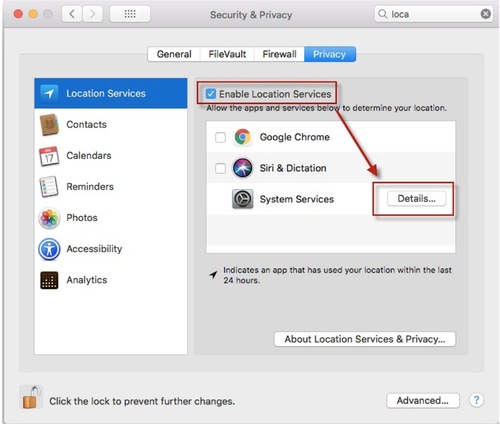

Alle Standortdienste sollten deaktiviert werden, falls man Find My Mac nicht verwenden möchte.

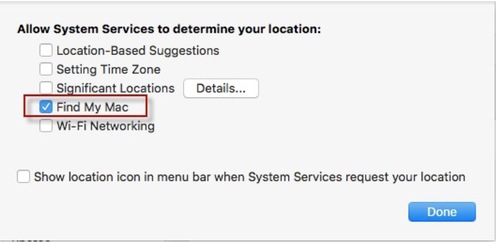

Sollte man Find My Mac verwenden wollen, muss man die Standortdienste aktivieren, aber alle anderen Punkte deaktivieren.

Außerdem sollten die Dateifreigabe, Bildschirmfreigabe, Fernanmeldung, usw. über Systemeinstellungen > Freigabe oder suchen Sie in der oberen rechten Ecke nach Freigabe, deaktiviert werden. Sie werden ausgeschaltet, wenn man in den Firewall-Optionen die Option „Alle eingehenden Verbindungen blockieren“ wählt.

Windows

Netzwerk-Konfigurationen

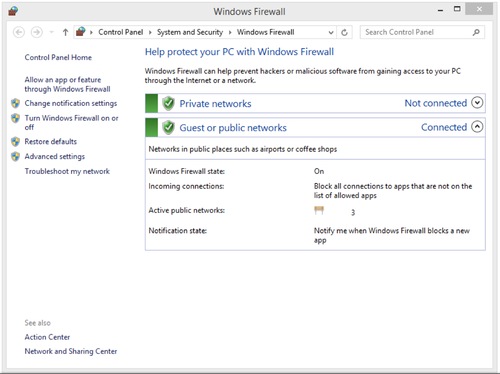

Man muss die Windows-Taste drücken und „Firewall“ eingeben. Anschließend in den Suchergebnissen auf „Windows-Firewall“ klicken, um in das richtige Menü zu gelangen.

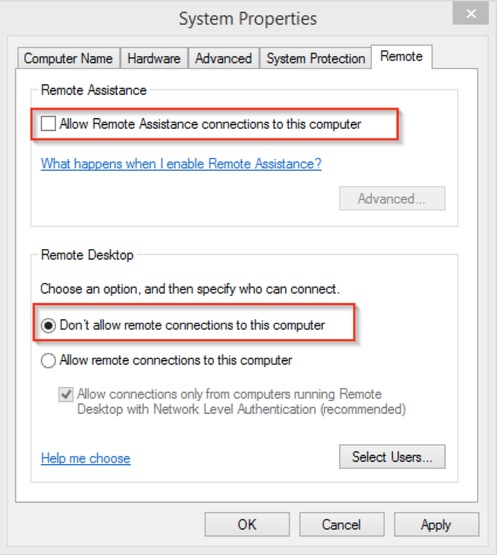

Man sollte die Fernanmeldung deaktivieren, wenn man aus der Ferne nicht auf seinen Computer zugreifen muss. Dazu muss man die Windows-Taste drücken und „System“ eingeben. In den Suchergebnissen muss man dann auf „System“ und dann auf Remote-Einstellungen klicken.

Sicherheitsfunktionen in Windows 11

Wenn man Windows-Geräte verwendet, sollten diese nach Möglichkeit auf Windows 11 aktualisiert werden. Dies steht im Einklang mit dem Grundsatz, das Betriebssystem und die Anwendungen auf dem neuesten Stand zu halten. Die Sicherheit wurde in Windows 11 erheblich verbessert. Einige Verbesserungen betreffen das Betriebssystem. Einige Verbesserungen beruhen auf den höheren Hardware-Anforderungen wie TPM2, usw.

Wir haben bereits erwähnt, dass der ultimative Schutz darin besteht, „nur vertrauenswürdige Anwendungen auszuführen“. Die Smart App Control in Windows 11 vereinfacht die Umsetzung dieses Schutzes erheblich.

Ransomware verschlüsselt Benutzerdateien und verlangt Lösegeld für die Entschlüsselung. Da Ransomware Dateien verschlüsselt, die dem ausführenden Benutzer gehören, sind für diesen Verschlüsselungsvorgang keine Administratorrechte erforderlich. Die Anmeldung als Standardbenutzer kann Ransomware nicht daran hindern, Schaden anzurichten. In Windows 11 wurde ein kontrollierter Ordnerzugriff eingeführt, damit nur vertrauenswürdige Anwendungen die Dateien in diesen geschützten Ordnern ändern können. Da Ransomware nicht in der Liste der vertrauenswürdigen Anwendungen steht, kann sie die Dateien in den geschützten Ordnern nicht verschlüsseln.

Windows 11 verfügt über Mechanismen zur Softwareisolation, um gefährliche Dateien und Webseiten in einem Container auszuführen. Das System wird so vor Schaden geschützt, selbst wenn Dateien und Webseiten bösartig sind. Windows 11 öffnet Word-Dateien, PowerPoint-Dateien, Excel-Dateien und Microsoft Edge grundsätzlich in geschützten Containern.

Copyright © 1999-2026 Minghui.org. Alle Rechte vorbehalten.